MD5加密 对于明文转“暗文”的逻辑应该放在业务层去做。对于用户输入的密码转为MD5基本代码如下所示:通过“暗文”再与数据库里面的暗文匹配,匹配成功就说明密码正确。p...

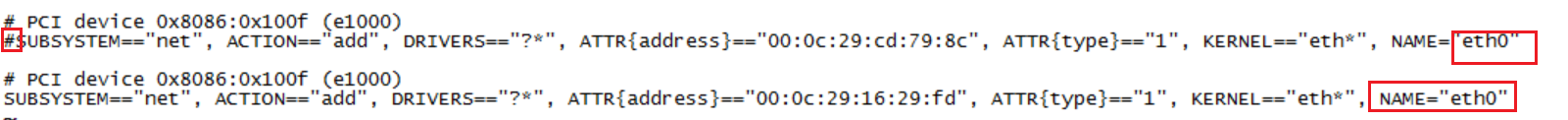

一、Hadoop 2.x 分布式安装部署 一、Hadoop 2.x 分布式安装部署1.分布式部署hadoop 2.x1.1克隆虚拟机并完成相关配置1.1.1克隆虚拟机点击原有虚拟机–>管理–>克隆–>下一步–>创建完...

![[置顶] 打印1到最大的n位数](skin/images/noimg.jpg)

[置顶] 打印1到最大的n位数 解析:打印1到最大的n位数,首先因为n的大小没有确定,所以就得分两种情况考虑,假如n在整数范围内,当n小于INT_MAX时,直接用处理整数的方式来计算,否则就得将...

【一天一道LeetCode】#105. Construct Binary Tree from Preorder and Inorder Traversal 一天一道LeetCode 本系列文章已全部上传至我的github,地址:ZeeCoder‘s Github 欢迎大家关注我的新浪微博,我的新浪微博 欢迎转载,转载请注明...

《Linux系统编程》笔记 第三章(二) 3.6 定位流标准库提供了与系统调用lseek()类似的函数来定位流中的读写位置。#include <stdio.h>int fseek (FILE *stream, long offset, int whence...

Lua自己实现深度克隆一个值 深度克隆一个~~~ lua-- 下面的代码,t2 是 t1 的引用,修改 t2 的属性时,t1 的内容也会发生变化local t1 = {a = 1, b = 2}local t2 = t1t2....

丑数 题目把只包含因子2、3和5的数称作丑数(Ugly Number)。例如6、8都是丑数,但14不是,因为它包含因子7。 习惯上我们把1当做是第一个丑数。求按从小到大的顺序...

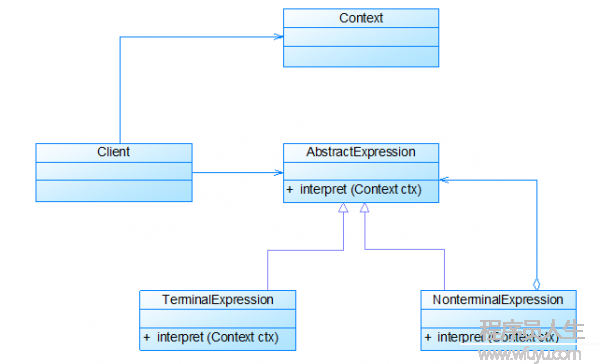

解释器模式(Interpreter) 一、模式动机 如果在系统中某一特定类型的问题发生的频率很高,此时可以考虑将这些问题的实例表述为一个语言中的句子,因此可以构建一个解释器,该解释器通过...

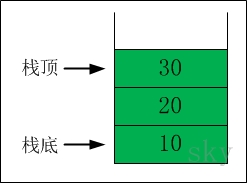

Java数据结构和算法——栈 简介栈(stack),是一种线性存储结构,它有以下几个特点: 1. 栈中数据是按照”后进先出(LIFO, Last In First Out)”方式进出栈的。 2. 向栈中添加/...

算法精解---计数排序 #include <stdio.h>#include <stdlib.h>#include <string.h>#define NR(x) sizeof(x)/sizeof(x[0])//计数排序//排序成功返回0,否则返回-1//局限:只能用于...