Windows 2008之PKI实战1:管理

对开发人员来说一个更通用的实践是将PKI基础结构和公司的商业应用紧密联系起来。一个很好的例子就是公司在寻找将智能卡或强身份认证集成到它自己拥有的软件当中。新的证书注册应用程序接口允许该功能更平滑地被集成。

在服务器端,对于可用性来说增强体现在管理和部署证书服务方面。在证书吊销方面也有显著的增强,尤其是吊销检查方面。

实例环境

下面我们举例进行说明:

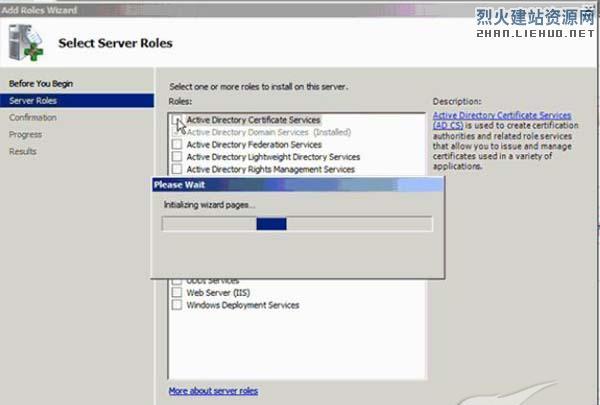

我们使用一台名称为SEA-DC-01的服务器,它是域控制器、DNS服务器,接着我们将演示如何安装活动目录证书服务角色。如图1所示:

演示Windows Server 2008中的PKI

Windows Server 2008包含添加角色向导。添加角色向导不仅可以用来安装角色,它也包含角色的配置。为了让角色正常工作而必须被执行的关键配置任务是向导的一部分。展现在添加角色向导中的所有的配置在缺省情况下是安全的,对IT专家来说有默认的智能优化。我们第一步是要打开服务器管理器。服务器管理器显示所有不同的角色从细节方面。目前,活动目录域服务和DNS服务器角色被配置。我们今天要添加的是证书服务。首先我们需要添加IIS角色。

作为一个最佳实践,我们应该始终为管理员指派一个强密码,设置一个静态IP,并确保操作系统应用了最新的安全更新。

我们将选择活动目录证书服务,如图2所示。我们的向导将显示个性化的步骤根据我们要增加的角色。

接下来我们可以浏览活动目录证书服务,访问其他基于Windows Server 2008的公钥基础架构的部署和管理信息。

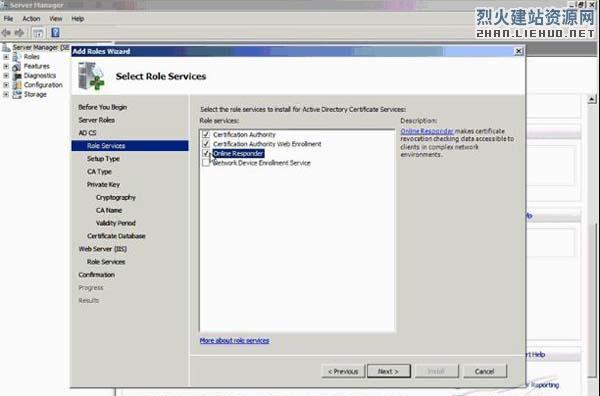

我们看到证书服务器包含了不同的角色服务。如图3所示。因为我们将使用网络注册,所以我们也必须要增加IIS服务器角色。

公钥基础架构由多个组件组成,包含证书、证书吊销列表和证书授权机构或CAs。在大多数情况下,那些依赖X.509证书的应用程序,比如安全 / 多用途 Internet 邮件扩展(S/MIME),安全套接字层、加密文件系统和智能卡,都要求验证证书的状态在执行认证、签名或加密操作的时候。有多种方法可以验证证书吊销状态,最通用的机制是CRLs、增量CRL和联机证书状态协议或OCSP。我们将添加OCSP协议。

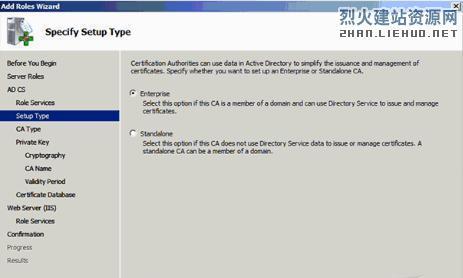

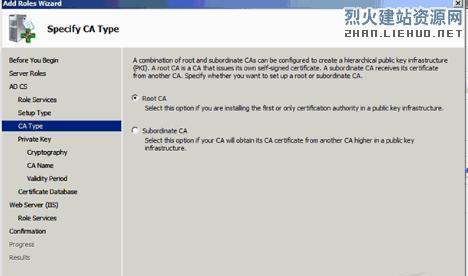

CA能够被安装为企业或独立服务器。它们之间的区别是目录服务是否用于简化管理、发布或证书管理。如图4所示。

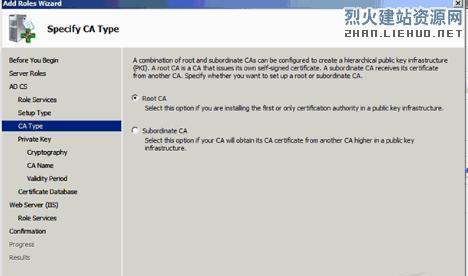

我们需要该服务器是根CA,因为我们没有其他CAs 来获得密钥。如图5所示。

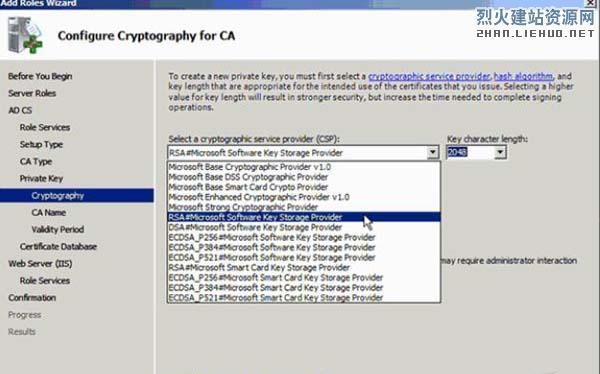

由于这是一个新的安装,我们将创建一个新的私有密钥被我们的CA使用。该服务器将使用该密钥来生成和颁发证书给用户。如图6所示。

对于加密服务提供者(CSP)和哈希算法来说有很多选项可以进行选择。缺省的选项被设置为RSA Microsoft Software Key Storage Provider和2048位加密的SHA1 算法。如图7所示。

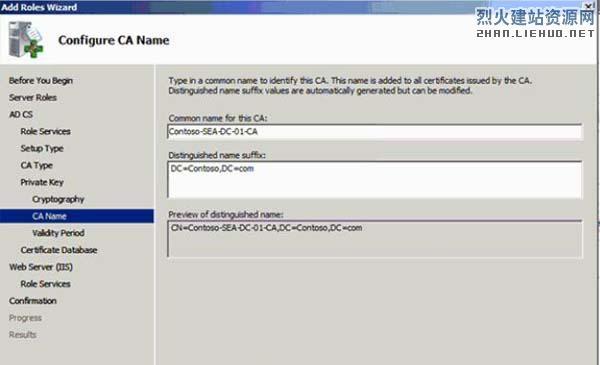

我们为该CA使用缺省名称。如图8所示。

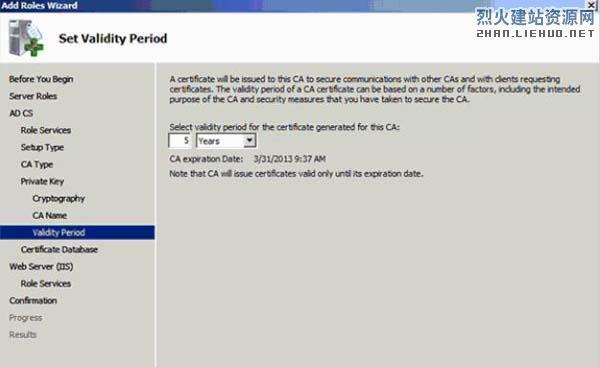

每个证书都有一个有效期。在有效期结束以后,证书将不在被认为是可接受或可用的凭据。您可以通过使用您以前使用过的相同密钥或使用一个新密钥集来更新该证书。我们为该设置使用缺省值。如图9所示。

CA的数据和日志文件位置也能够被更改在安装的时候。如图10所示。

因为IIS是一个依赖的服务,因此在该演示中也需要安装,我们也需要配置