程序内执行shell命令自动获取局域网内所有在线IP和开放端口(Linux)

前言

题目说的有点长,其实就是以下几件事,第1是让Shell命令可以在程序内履行,然后将履行结果传递给变量,从而可以进行后续的事务处理,第2是使用nmap命令获得当前局域网内所有在线IP和开放的端口,最后就是对nmap取得的结果进行处理,得到只有IP和端口的结果。

Linux命令行的强大功能相信使用Linux的人都知道,1个命令等于你在windows用几百行乃至上千行的代码量才能实现,所以,如果很好的利用shell命令,可以说是事半功倍。

而要充分利用shell的结果,必定是需要取得可以处理的命令返回结果。

程序内履行Shell命令

主要是利用以下的函数:

函数定义:

函数说明:

popen()函数通过创建1个管道,调用fork()产生1个子进程,履行1个shell以运行命令来开启1个进程。这个管道必须由pclose()函数关闭,而不是fclose()函数。pclose()函数关闭标准I/O流,等待命令履行结束,然后返回shell的终止状态。如果shell不能被履行,则pclose()返回的终止状态与shell已履行exit1样。

type参数只能是读或写中的1种,得到的返回值(标准I/O流)也具有和type相应的只读或只写类型。如果type是"r"则文件指针连接到command的标准输出;如果type是"w"则文件指针连接到command的标准输入。

command参数是1个指向以NULL结束的shell命令字符串的指针。这行命令将被传到bin/sh并使用-c标志,shell将履行这个命令。

popen()的返回值是个标准I/O流,必须由pclose来终止。前面提到这个流是单向的(只能用于读或写)。向这个流写内容相当于写入该命令的标准输入,命令的标准输出和调用popen()的进程相同;与之相反的,从流中读数据相当于读取命令的标准输出,命令的标准输入和调用popen()的进程相同。

返回值:

如果调用fork()或pipe()失败,或不能分配内存将返回NULL,否则返回标准I/O流。popen()没有为内存分配失败设置errno值。如果调用fork()或pipe()时出现毛病,errno被设为相应的毛病类型。如果type参数不合法,errno将返回EINVAL。

使用方法:

使用nmap获得所有在线IP和开放端口

强大的nmap,具体介绍网上太多了,附上官网http://nmap.org/ ,使用以下命令

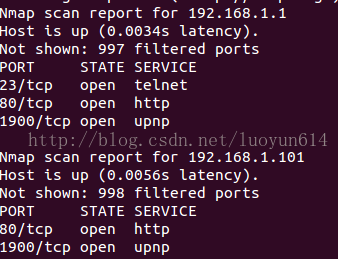

对C类网段进行扫描,得到结果图截图,格式如图,查看格式可以方便后续对结果的处理:

如果是B类网段,则改成:

对结果进行处理

处理的目标主要是要直接取得IP地址和对应的端口号,保存到向量数组中,然后方便后续的处理,处理代码以下:

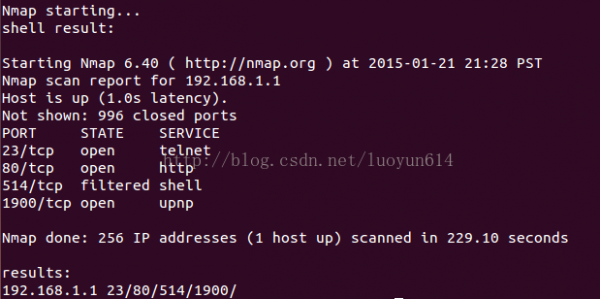

结果

目前处理起来速度是比较慢的,后续看是不是可以对速度有所提升,欢迎交换。虽然这些网络的辨认技术对做系统的开发人员来讲非常有用,但是同时也给了歹意黑客们很多机会,所以有益有弊。

转载请注明出处:http://blog.csdn.net/luoyun614/article/details/42967695